A estas alturas, es probable que muchos de nosotros tengamos claro los diferentes tipos de riesgos que involucran el uso de redes inalámbricas. Tanto desde el punto de vista de gestionar la seguridad de nuestra red doméstica o corporativa, como a la hora de conectarnos a una red ajena.

Sabemos desde que el cifrado WEP presentaba vulnerabilidades fáciles de explotar con herramientas de botón gordo, lo que daba lugar a que durante muchos años algún vecino intentara robarte la Wifi. Posteriormente aparecieron WPA como pre-estándar y WPA2, considerado como estándar seguro durante muchísimos años. De hecho más allá de los ataques mediante WPS, para comprometer este tipo de redes no quedaba otra que utilizar un ataque de diccionario una vez capturado el handshake como mostraban mis compañeros del equipo de CSAs en este talk sobre “Seguridad en redes Wifi” de la temporada pasada.

En octubre de 2017, Mathy Vanhoef descubrió las famosas vulnerabilidades Krack Attacks, de las que hablamos ya en su día al mencionar la llegada inminente de WPA3.

Sin embargo, respecto a redes WiFi Públicas como las que se nos brindan en aeropuertos, hoteles, centros comerciales, etc. Debemos tener una consideración especial a la hora de hablar de seguridad, este tipo de redes públicas suelen ofrecerse por lo general abiertas (sin cifrado) para facilitar la conexión por parte de los clientes. Esto ya abre la puerta a ataques de monitorización pasiva del tráfico que cualquier usuario pueda transferir en texto plano. Algo que también podría hacerse si en lugar de estar abierta utiliza cualquier estándar de cifrado (WEP,WPA,WPA2), ya que todos los clientes en teoría disponen abiertamente de la clave para conectarse a la red, al ser una red pública. Aunque esto añadiría un nivel más de seguridad, pues para poder monitorizar el tráfico de un cliente en una red WPA2 es necesario capturar los paquetes del 4-way handshake inicial. De lo contrario no sería posible, aunque para ello se pueden enviar paquetes de deautenticación al cliente y forzarle a reconectar. En cualquier modo, pese a que es posible está claro que una red abierta sin cifrado facilita mucho la labor.

La gestión de la seguridad en este tipo de redes se suele hacer mediante un portal captivo, que administra los usuarios y otros aspectos dependiendo del modelo de explotación de la red (gratuita o de pago mediante diferentes planes de datos). Existen muchos ejemplos de estos portales, y los que viajamos a menudo estamos acostumbrados a lidiar con muchos de ellos para poder obtener conectividad en aeropuertos u hoteles, así como también en aviones. Es cada vez más habitual que las compañías aéreas ofrezcan conexión Wifi a sus pasajeros para tener acceso a Internet. En algunos casos de manera gratuita y en otras con diferentes tarifas para conseguir mayor velocidad de transferencia o cantidad de tráfico. Incluso hay compañías que ofrecen redes Wifi sin acceso a Internet pero que permiten acceder a una serie de contenidos de entretenimiento tales como películas, series, música, o hablar con otros pasajeros…

Debido a la frecuencia de viajes que me toca hacer al año, he viajado en numerosos vuelos en los que he podido probar este tipo de redes. Generalmente en casi todos los casos, el dispositivo que implementa la red suele incluir medidas de seguridad como el aislamiento para evitar que un cliente pueda tener conectividad con otro equipo dentro de la LAN. Se restringe la comunicación con cualquier dispositivo que no sea el punto de acceso (que hace también de gateway) a nivel de red y también se suele bloquear el tráfico ARP siendo dicho punto de acceso el que responde a todas las peticiones ARP con su propia dirección MAC. Esto no sólo cierra la puerta a ataques man in the middle mediante arpspoof sino que también impide que se puedan identificar el resto de clientes conectados.

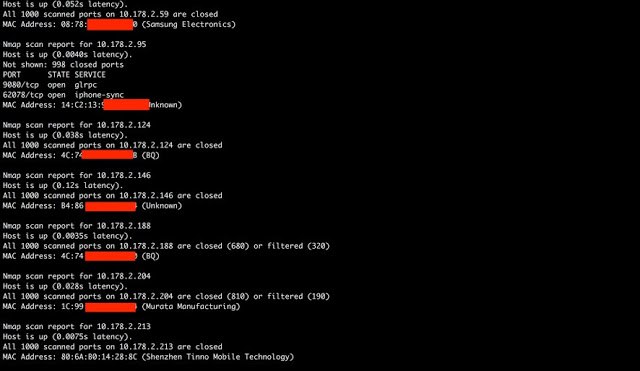

Sin embargo, no todos tienen implementada las protecciones debida como pueden ver en la imagen 1, que corresponde a un viaje que he realizado en una aerolínea que ofrecia WiFi a sus clientes. En este caso, ha llamado la atención que el portal cautivo no se encontraba utilizando HTTPS a pesar de requerir datos al usuario para lograr acceso a dicha conexión gratuita.

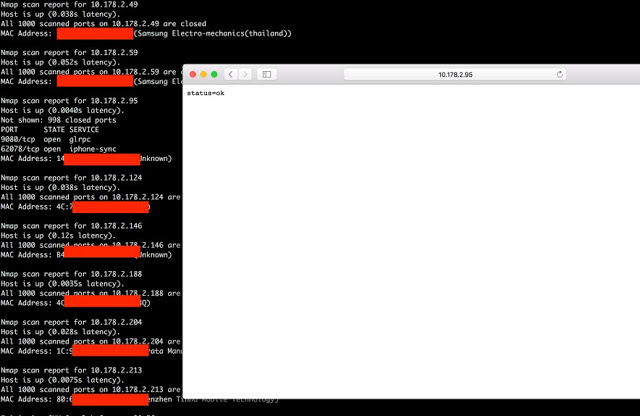

A raíz de analizar la dirección MAC de los clientes conectados, podría identificarse la marca de los dispositivos en algunos casos e inferir dependiendo de cada caso si se trataba de dispositivos móviles u ordenadores de escritorio, así como distinguir entre dispositivos por marcas tales como Samsung, Apple o BQ.

Lo complejo de esto, es que no sólo sería posible identificar los dispositivos que responden a peticiones ARP, sino que se dispone de total conectividad en la LAN que implementa el punto de acceso, lo cual permitiría incluso escanear los puertos de cada dispositivo.

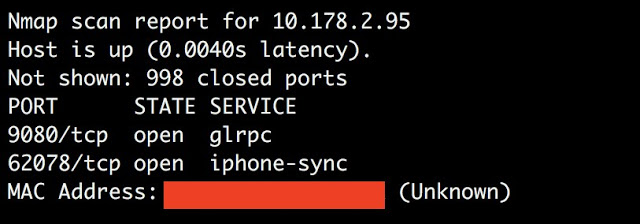

De ahí en más, ya conocemos lo que podría suceder analizando los puertos abiertos y los servicios que corren. En el ejemplo de la imagen 2 y 3 se podía conocer de antemano que el dispositivo con la IP 10.178.2.95 podría ser un iPhone o un iPad, al tener abierto el puerto TCP 62078 que los dispositivos iOS utilizan para la sincronización con iTunes, y el 9080 que se corresponde con un servidor web arrancado por la aplicación de Netflix. Por lo que podemos inferir a estas alturas, que ese dispositivo es un iPad o iPhone, cuyo dueño está utilizando la popular aplicación para ver una película o serie durante el vuelo.

Esto así quizá pueda no decir mucho, pero bastaría con levantarse y dar un paseo en el avión hacia el aseo para identificar un pasajero que esté utilizando su app de Netflix en un iPhone o un iPad para asociarlo al dispositivo que hemos identificado en la dirección IP 10.178.2.95 y del que también disponemos de su dirección MAC. Esto permitiría realizar un profiling completo de un posible objetivo para ataques dirigidos. De hecho, a raíz de la dirección MAC podríamos identificar la presencia del pasajero al que habremos visto en cualquier red inalámbrica a la que se conecte en el futuro tan sólo monitorizando el tráfico desde fuera incluso si no disponemos de acceso a la misma. Un info-leak más en toda regla como los que recopilaban Chema Alonso y Martina Matarí a la hora de hablar de ataques Corporate Fake News APT en su charla durante el pasado SID.

Por otra parte, cabe recordar que dispondríamos de todo el tiempo que dure el vuelo para mediante ingeniería social utilizando técnicas conocidas como por ejemplo shoulder surfing durante varios paseos hacia el aseo, poder recopilar toda la información posible del pasajero y generar mayor conocimiento acerca del objetivo. Además de la ventaja inherente a las redes Wifi abiertas, de siempre poder monitorizar el tráfico generado por dicho usuario, pero en este caso sabiendo ya a quién pertenece dicho tráfico. Todo lo que no fuera cifrado podría ser identificado, pero incluso accediendo al tráfico cifrado y analizando los endpoints podríamos saber los servicios y aplicaciones que utiliza durante el vuelo (Whatsapp, Telegram, Spotify,…) Todo esto nos daría una base de conocimiento importante en esta labor de profiling.

Todo ello sin olvidar que al margen de la posibilidad de recolectar información para generar inteligencia, al disponer de conectividad total con cualquier cliente en la red, podría ser posible tanto acceder a servicios no fortificados, como explotar vulnerabilidades que pudiéramos identificar para comprometer la seguridad de los mismos. Aún son muchos los equipos de usuarios que se pueden encontrar sin actualizar con el puerto 445 abierto, vulnerables a los famosos EternalBlue y DoublePulsar.

Como hemos venido diciendo, muchas redes Wifi que solemos encontrar en aviones o entornos de este tipo habilitan medidas de seguridad que nos protegen de posibles ataques directos por partes del resto de clientes, al margen de la monitorización pasiva de tráfico. No obstante, siempre es posible encontrar un escenario como el expuesto donde podamos ser más vulnerables. Además, en este caso el utilizar una VPN para nuestro tráfico hacia el exterior seguiría sin resolver algunos de los problemas comentados. Por ello, conviene tener en cuenta todos los aspectos señalados, mantener siempre actualizado nuestro dispositivo y no descuidar nunca la seguridad a la hora de conectarnos a cualquier red ajena.

The post Identificando usuarios y haciendo profiling de objetivos en la Wifi del avión appeared first on Think Big.