Las empresas medianas y grandes que deben cumplir normas y controles de su industria o de su país han tenido que desarrollar lo que se conoce como BCP (Business Continuity Plan), también conocido como plan de continuidad del negocio. En él, expertos en el funcionamiento de la empresa o consultores especializados determinan la ruta de acción que se debe tomar en los diferentes escenarios en los que la continuidad del negocio se vea amenazada. Por otra parte, muchas empresas pequeñas han tenido que implementarlos para poder hacer negocios con las empresas que por norma la deben solicitar.

Esto surgió tras los ataques del 11 de septiembre del 2001, cuando se evidenció que muchas empresas no sabían cómo reaccionar en caso de que su sede principal se viera bloqueada. Por tanto, se plantearon escenarios de calamidad sobre un ámbito del negocio o sobre todo el negocio, buscando las alternativas para suplir esa falta por un período de tiempo. En algunos de estos planes se tuvieron en cuenta terremotos, maremotos y cierres a accesos por circunstancias sociales, entre otros, pero, ¿cuantos tenían una pandemia dentro de las posibles causas de bloqueo del negocio?

No muchas empresas la tuvieron en cuenta, pero éste es el más simple de los problemas, pues aunque se tomase de referencia alguno de los planteamientos que se realizaron para catástrofes naturales o bloqueos de acceso a las sedes principales, no sabemos con exactitud cuando se puede volver al trabajo.

La tecnología y seguridad que debería tener un BCP ante una pandemia

Empecemos por las cosas que se deberían haber hecho previamente para estar preparados. Es fundamental tener un piloto de cómo reaccionarían nuestros servicios y nuestros empleados al teletrabajo, pues aunque usemos una VPN que permita simular que el trabajador está directamente conectado a la red de la empresa, los servicios y la red no están necesariamente preparados para recibir peticiones desde esa conexión.

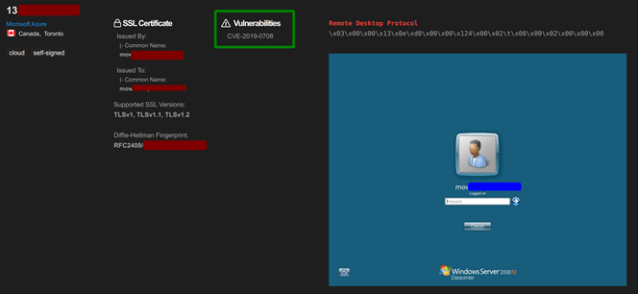

Con el comportamiento que se puede evidenciar en Internet, al realizar validaciones de los servicios expuestos, se ve un crecimiento de más del 40% en el uso de RDP, como muestra Shodan en su blog. Al hacer una búsqueda simple, se encuentran equipos con vulnerabilidades conocidas:

Si bien no todas las empresas cuentan con la tecnología necesaria para desplegar la cantidad de VPN suficientes para que toda la empresa se conecte a trabajar de forma remota, es algo que se debería haber tenido en cuenta para evitar que se expongan servicios vulnerables. Para ello existen muchas comparaciones y ayudas en Internet que permiten tomar decisiones seguras que se acomoden al presupuesto.

En segundo lugar, las empresas deben conocer qué tienen expuesto en Internet y como es el uso habitual de estos servicios, pues sólo con estos datos de base ya es posible identificar cuándo el uso desde redes externas está superando las capacidades que se tienen de cada uno de los servicios o cuándo se es víctima de un ataque cibernético.

¿Cuál es el siguiente paso?

Teniendo claros los servicios expuestos se pueden empezar a tomar medidas de seguridad de la información, que se deben activar en el momento de empezar el plan de continuidad. Es decir, que en este momento ya deberían estar en pleno funcionamiento y en ajustes.

Estas medidas deben estar orientadas a la identificación plena de los usuarios, ya que al estar en remoto, no se dispone de las medidas de identificación locales como la red, la MAC del equipo y la configuración del mismo. En la mayoría de casos sólo se tiene como control el usuario y la contraseña, que ha demostrado no ser un mecanismo que garantice la identificación.

Una vez se tiene este control, se debe iniciar el monitoreo de los sucesos en todos los servicios y tener alertas afinadas para la detección de amenazas externas, pues en este momento todas las conexiones se realizarán fuera de la red de la empresa. Por ello, todos los controles de seguridad perimetral deben pasar a lo que se calculó en los planes de continuidad.

¿Qué hacer a continuación?

La última medida que debe estar contemplada en este plan de continuidad es la de las herramientas tecnológicas que se van a utilizar para el control de las operaciones y el trabajo de los diferentes grupos de la empresa. Éstas además deben contar con capacitaciones realizadas al personal, para lo cual es fundamental contar con aliados estratégicos en el mundo de la tecnología.

Ésto es porque la cantidad de herramientas disponibles en Internet hoy es innumerable, pero no todas cumplen con las medidas de protección a la información requeridas para garantizar la continuidad de los negocios. Uno de los principales ejemplos de estas herramientas se puede ver en los servicios en la nube, que en los últimos años han tenido un exponencial crecimiento en opciones y en implementaciones, pero no en todos los casos se realiza contando con las medidas de seguridad sufientes. Esto es crítico si se tiene en cuenta que esto es casi la piedra angular de la transformación digital y de un buen desarrollo del plan de continuidad, que hoy debe estar operando en su máxima capacidad.

Conclusiones

Tras el primer mes de medidas a nivel global se ha podido comprobar que los planes de continuidad de negocio de algunas empresas han funcionado correctamente en cuanto a su objetivo esencial de mantener a los empleados realizando sus funciones y el poder acceder a la información. Sin embargo, por el crecimiento de los servicios expuestos en Internet y por las vulnerabilidades detectadas en estas, no se tuvo en cuenta la seguridad de la información en el diseño de estos planes.

Ésto se evidencia en los reportes de control que han hecho en nuestro SOC (Security Operations Center) y que se ha analizado ampliamente en diferentes medios por nuestros expertos de ElevenPaths y publicado en una guía de riesgos y recomendaciones en tiempos de COVID-19.

Por este motivo, las empresas deben empezar a acomodar los planes a las nuevas circunstancias e iniciar la implementación de controles y mecanismos que no sólo permitan a sus trabajadores cumplir sus funciones, sino que garanticen la seguridad de la información que, en un futuro próximo, será la continuidad de las empresas.

The post Plan de continuidad: del papel a la acción appeared first on Think Big.