Con el objetivo de continuar con el post publicado en nuestro blog hace unos días sobre “Cómo implementar Ciberseguridad desde cero”, continuamos con nuestros consejos de cómo empezar a implementar Ciberseguridad en una empresa u organización, incluso en el hogar.

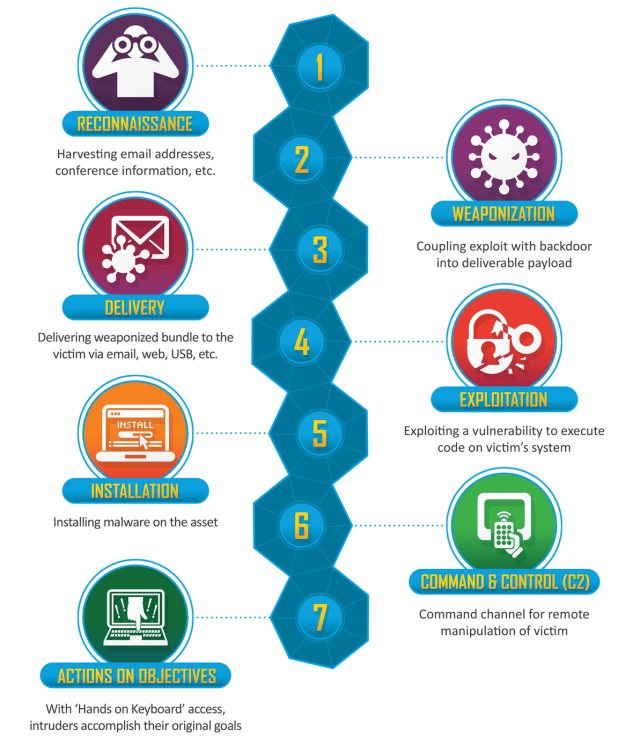

Cyber Kill Chain

Se trata de un nuevo marco de ámbito técnico, muy importante en la actualidad, desarrollado por Lockheed Martin, el marco Cyber Kill Chain® es parte del modelo Intelligence Driven Defense® para la identificación y prevención de la actividad de intrusiones cibernéticas. El modelo identifica lo que los adversarios deben completar para lograr su objetivo.

Los siete pasos de Cyber Kill Chain® mejoran la visibilidad de un ataque y enriquecen la comprensión de un analista de las tácticas, técnicas y procedimientos de un adversario.

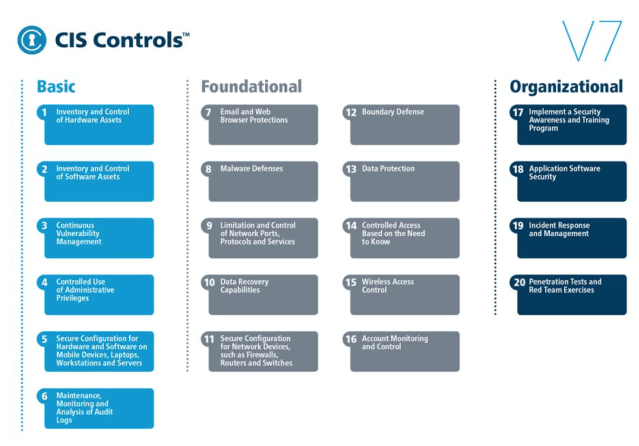

20 controles Críticos CIS

En 2008, la Oficina del Secretario de Defensa solicitó ayuda a la Agencia de Seguridad Nacional (NSA) para priorizar la búsqueda de controles de seguridad disponibles para la ciberseguridad. La solicitud fue realizada a la NSA porque ésta “comprendió mejor cómo funcionaban los ataques cibernéticos y qué ataques se usaban con mayor frecuencia”. Esta solicitud llegó en un momento en que la frase “la ofensa debe informar a la defensa” se había convertido en un mantra de la Casa Blanca para la ciberseguridad.

El mandato del Departamento de Defensa (DoD) de USA para los 20 CSC fue descrito de la siguiente manera por Tom Donahue de la CIA:

“Primero arregle los males conocidos”. Eso significa que ningún control debe ser una prioridad a menos que se pueda demostrar que detiene o mitiga un ataque conocido. Este mandato fue la clave que vino a separar los controles críticos de CIS de la mayoría de las otras listas de controles.

De esta manera comenzó la historia de los 20 controles críticos, que es el resultado del trabajo de la NSA, CIA, FBI, SANS y un par de marcas de ciberseguridad hoy a cargo del CIS (Center for Internet Security), el objetivo, implementar los controles que “realmente mitigan” los ataques de ciberseguridad actuales, es un estudio vivo que se va actualizando, cambiando el orden y número de los controles, todo basado en cómo van mutando los ataques actuales. Definitivamente, consideramos que es el camino más eficiente para implementar ciberseguridad, ya que al introducir los 20 CSC realmente se están mitigando los ciber ataques actuales y se esta haciendo un uso eficiente del presupuesto.

Distribución de los 20 CSC

Hay 5 quick wins, acciones que requiere poco esfuerzo pero que dan un resultado relativamente grande, de la versión 6 que sí o sí hay que aplicar. A continuación, los sub-controles que tienen el impacto más inmediato en la prevención de ataques:

- Listas blancas de aplicaciones (se encuentra en el CSC 2).

- Uso de estándares, configuraciones seguras de los sistemas (se encuentra en el CSC 3).

- Aplicar parches dentro de 48 horas en software de aplicaciones (se encuentra en el CSC 4).

- Aplicar parches dentro de 48 horas en software del sistema (se encuentra en el CSC 4).

- Número reducido de usuarios con privilegios administrativos (se encuentra en el CSC 3 y CSC 12).

5 Principios Fundamentales de los 20 CSC

La ofensa informa a la defensa: utilizar el conocimiento de los ataques reales que han comprometido los sistemas para proporcionar la base para aprender continuamente de estos eventos y construir defensas efectivas y prácticas. Incluir sólo aquellos controles demostrados para detener ataques conocidos del mundo real.

Priorización: invertir primero en los controles que proporcionarán la mayor reducción de riesgos y protección contra los actores más peligrosos y que se pueden implementar de manera viable en un entorno informático.

Mediciones y métricas: establecer parámetros comunes para proporcionar un lenguaje compartido para ejecutivos, especialistas en TI, auditores y funcionarios de seguridad para medir la efectividad de las medidas de seguridad dentro de una organización, de modo que los ajustes necesarios se puedan identificar e implementar rápidamente.

Diagnóstico y mitigación continuos: realizar mediciones continuas para probar y validar la efectividad de las medidas de seguridad actuales y para ayudar a dirigir la prioridad de los siguientes pasos.

Automatización: automatizar las defensas para que las organizaciones puedan lograr mediciones confiables, escalables y continuas de su adhesión a los controles y las métricas relacionadas.

Os invitamos a revisar cuántos controles de los 20 CSC tienen implementado en sus organizaciones. Esperamos que este post haya sido de utilidad y ya tengáis una idea de cómo comenzar a implementar ciberseguridad desde cero y, sobre todo, siendo eficientes.

Para saber más sobre ciberseguridad, revisa Whitepapers, como este último Informe de tendencias en Ciberseguridad 2019 y 5ª temporada ya disponible de nuestros #11PathsTalks y cualquier tema relacionado con la seguridad de la información en nuestro blog.

Bibliografía: https://www.sans.org/critical-security-controls/history

Consulta la primera parte del post Implementando ciberseguridad desde cero aquí.

The post Implementando ciberseguridad desde cero (Parte 2) appeared first on Think Big.